Cómo proteger la identidad digital y los datos de clientes y usuarios

Hoy en día toda nuestra información se encuentra disponible en Internet. Si nuestra identidad digital no se encuentra protegida, corremos el riesgo de que esta se vea amenazada por piratas digitales mediante técnicas modernas como el phishing u otras formas de hackeo. Las organizaciones empresariales que acumulan una base de datos con información de sus clientes y usuarios tienen el deber ético de proteger esta información. Veamos en este artículo cómo lograrlo.

|

Un ataque de phishing puede alcanzar la red de una empresa en un minuto y medio y afectar hasta el 22% de los empleados. Fuente: NCC Group |

Doble o triple factor para acceder a servicios críticos

Como era de esperar, en materia de robo de identidad digital, durante el primer trimestre del 2021 la industria financiera fue la más afectada, seguida por la de las Redes Sociales. Esto se ve reflejado en el estudio de las tendencias de phishing realizado por APWG, un grupo de trabajo Anti-Phishing.

Los usuarios de Internet también necesitan una identidad digital segura para mantener su privacidad de datos y evitar que estos caigan en las manos equivocadas. Desde un archivo particular hasta los datos de una cuenta bancaria pueden ser atacados si no cuentan con la protección correcta. Ahora bien, ¿cuáles son las recomendaciones de los expertos para llevar a cabo una gestión de identidades eficiente?

Estamos acostumbrados a la diada usuario-contraseña. El usuario nos identifica y la contraseña sirve para autenticarnos, ya que comprueba que realmente somos quienes decimos ser. Si bien este sistema de seguridad de la información sigue siendo el más extendido, existen técnicas más incorruptibles para que la persona física que está detrás del usuario sea la única que pueda ingresar a esta cuenta.

LA VERIFICACION DE DOBLE FACTOR

La verificación de doble factor le suma a la clásica pareja compuesta por el usuario y contraseña la obligación de escribir un código que el usuario recibe por otro medio para ingresar. Por ejemplo, para ingresar a una cuenta dentro de una web o a un perfil de administrador dentro de la plataforma digital de una empresa, el sistema exige, luego de escribir correctamente el usuario y la contraseña, que el usuario coloque un código que ha recibido por mail o por SMS.

LA VERIFICACIÓN CON TRIPLE FACTOR

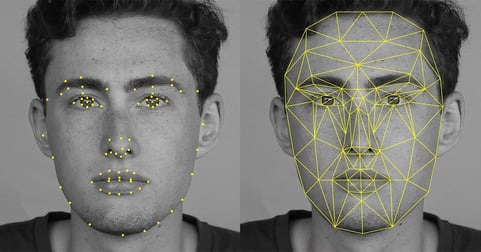

Pero también existen sistemas de protección de datos y de protección de identidades de doble factor que para permitir el acceso miden datos biométricos como la huella digital, el iris, la voz o el rostro. Incluso hay sistemas que van más allá y exigen, además del usuario y la contraseña, un código que se envía por otro medio y un dato biométrico. De esta manera, se convierten en un sistema de verificación de triple factor, prácticamente inhackeable.

Quizás te interese seguir leyendo

¿Cómo proteger su compañía de ataques de suplantación de identidad?

Protección de las cuentas de administrador

En cualquier plataforma digital de trabajo de cualquier organización los empleados con perfiles de administrador cuentan con permisos y posibilidades de acción más elevadas, como la actualización de un determinado software o el mantenimiento de la red interna. Por esto, se recomienda limitar la cantidad de administradores de la red interna para reducir las probabilidades de un incidente de seguridad. Lo más eficiente para la organización es que los administradores sean pocos y realicen tareas específicas.

El sector de IT de la empresa tiene que ser el responsable del arreglo de la red interna, así como de los protocolos de seguridad de datos y de la prevención de incidentes y recuperación de desastres, mediante procedimientos de backup y de protección de datos continua.

Hacia una gestión de identidades eficaz

Según el trabajo de Microsoft en materia de gestión de identidades en ambientes laborales, los usuarios deben tener acceso únicamente a las herramientas y a la información que les permitan desarrollar su función particular. Una excesiva concesión de permisos pondría en riesgo la seguridad de datos y de identidades de la empresa.

Estos permisos se pueden gestionar de forma individual o en base a grupos. Lo más fluido para el proceso laboral es segmentar los permisos por áreas de la empresa, por ejemplo, que contaduría, ventas, recursos humanos, marketing y demás tengan, por cada grupo, permisos particulares y limitaciones dentro de la red interna.

Un sistema que funcione con fluidez y que, al mismo tiempo, evite incidentes en la seguridad mejorará la experiencia de usuario de los trabajadores y garantizará una protección de los datos privados e imprescindibles para la organización.